Сеанс подключения к удаленному столу завершен

Обновлено: 25.04.2024

Существует множество проблем с подключением к удаленному рабочему столу, с которыми могут столкнуться администраторы, в том числе сбой сети, проблемы с сертификатом безопасности, проблемы с проверкой подлинности и ограничения емкости. Администраторы виртуального рабочего стола смогут предотвращать и решать неполадки удаленного рабочего стола, используя указания, представленные ниже.

Ошибка сети удаленного рабочего стола

Отсутствие допустимого канала связи может помешать клиенту подключиться к сеансу удаленного рабочего стола. Диагностировать проблему можно через процесс устранения.

Сначала попробуйте установить сеанс от клиента, который уже смог успешно подключиться. Цель состоит в том, чтобы выяснить, относится ли проблема к конкретному клиенту или сети.

Если вы подозреваете, что виновата сеть, попробуйте сузить сферу действия проблемы, чтобы найти основную причину. При этом вы можете обнаружить, что проблема затрагивает беспроводные соединения, но не проводные. Кроме того, вы можете обнаружить, что проблема уникальна для трафика VPN или конкретной подсети.

Проблемы с брандмауэром

Чтобы избежать проблем с брандмауэром, убедитесь, что порт, используемый программным обеспечением для удаленного рабочего стола, открыт на любых брандмауэрах, расположенных между клиентскими компьютерами и сервером, к которому они подключаются.

Инструменты на основе протокола удаленного рабочего стола (RDP) по умолчанию используют порт 3389. Некоторые публичные сети блокируют трафик RDP. Это особенно верно в отношении сетей Wi-Fi.

Проблемы с брандмауэром иногда возникают при использовании RDP для доступа к домашнему компьютеру во время работы. Некоторые организации настраивают свой корпоративный брандмауэр для блокировки исходящего трафика RDP, тем самым предотвращая подключение к удаленным системам.

Вам также может потребоваться настроить несколько брандмауэров. Например, клиент и сервер могут запускать брандмауэр Windows, и между двумя системами, вероятно, будет один или несколько аппаратных брандмауэров.

Проблемы с сертификатом SSL

Сертификаты безопасности также могут вызвать проблемы с подключением к удаленному рабочему столу. Многие продукты VDI используют шифрование Secure Sockets Layer (SSL) для пользователей, которые получают доступ к сеансам VDI за пределами периметра сети. Но SSL-шифрование требует использования сертификатов, что создает две проблемы, которые могут привести к неработоспособности удаленного рабочего стола.

Во-первых, если удаленные рабочие столы будут правильно подключаться, клиентские компьютеры должны доверять центру сертификации, выдавшему сертификат. Обычно это не проблема для организаций, которые покупают сертификаты у крупных, известных органов власти, но клиенты не всегда будут доверять сертификатам, которые организация создает самостоятельно. Используйте надежный центр сертификации, чтобы убедиться, что клиенты устанавливают подключение к удаленному рабочему столу.

Если вы используете сертификат, предоставленный центром сертификации предприятия, важно отметить, что сетевые клиенты не доверяют сертификату автоматически. Вам нужно загрузить копию корневого сертификата и добавить ее в хранилище сертификатов клиента таким образом, чтобы он мог доверять центру сертификации, связанному с сертификатом.

Клиент также должен иметь возможность проверить сертификат, который использует сервер. Процесс проверки может прерваться, если срок действия сертификата истек или имя в сертификате не совпадает с именем сервера, использующего его.

Проблемы с DNS

Многие проблемы с подключением к удаленному рабочему столу могут быть связаны с проблемами DNS. Если администратор изменил IP-адрес хоста, клиенты не смогут подключиться к хосту, пока не истечет срок действия кэша распознавателя DNS клиента.

Введите следующую команду на клиентском компьютере, чтобы очистить кэш и принудительно разрешить имена DNS: IPConfig / FlushDNS

У клиентов также могут возникнуть проблемы с подключением к хосту, если они используют внешний DNS-сервер, который не может разрешить хосты в частной сети организации. Решением этой проблемы является изменение настроек IP-адреса клиента, чтобы он использовал один из DNS-серверов организации, а не внешний DNS-сервер. В качестве альтернативы вы можете подключиться к удаленной системе, указав ее IP-адрес, а не имя хоста.

Ошибки аутентификации

Проблемы с аутентификацией могут также возникнуть при доступе к удаленной системе через RDP. В большинстве случаев такие ошибки возникают из-за того, что у учетной записи пользователя нет необходимых разрешений.

Даже если пользователь может войти в систему локально, это не означает, что он сможет войти в систему удаленно. Windows поддерживает отдельные разрешения для входа в систему локально и удаленно. Вы должны убедиться, что пользователи имеют надлежащие учетные данные, связанные с их удаленным рабочим столом, а не только с их локальным рабочим столом.

Превышение емкости инфраструктуры

Вы также можете столкнуться с проблемами подключения к удаленному рабочему столу, если превысите емкость инфраструктуры. Например, в организации с виртуальным рабочим столом или VDI клиенты могут не подключиться, если доступные лицензии были исчерпаны. Некоторые реализации VDI также отклоняют клиентские подключения, если сервер слишком занят или запуск другого сеанса виртуального рабочего стола может снизить производительность существующих сеансов.

Отключенные соединения

Иногда клиент может установить сеанс RDP, но доступная пропускная способность не будет соответствовать требованиям сеанса. В зависимости от используемого клиента RDP эта проблема может проявляться различными способами.

Если вы подозреваете, что может не хватить пропускной способности для поддержки сеанса RDP, попробуйте закрыть все приложения, которые могут потреблять пропускную способность. Если пользователи работают из дома, им следует подумать о выключении любых других устройств, например, потокового видео на другом устройстве, чтобы не ухудшать пропускную способность интернета.

Вы можете настроить клиент RDP для использования более низкого разрешения экрана или глубины цвета и отключить визуальные функции, такие как сглаживание шрифтов или фон Windows.

Проблемы CredSSP

Иногда подключение RDP может не работать из-за проблем с протоколом поставщика поддержки безопасности учетных данных. CredSSP предоставляет средство отправки учетных данных пользователя с клиентского компьютера на хост-компьютер, когда используется сеанс RDP.

Вы можете предотвратить большинство этих проблем с подключением с помощью предварительного планирования, а хорошие навыки устранения неполадок удаленного рабочего стола помогут, когда возникнут другие проблемы. Убедитесь, что ваши SSL-сертификаты обновлены, правильно настроите брандмауэры и следите за возможностями VDI .

Решено проблема с remote desktop

Ваш сеанс со службами удаленных рабочих столов завершен.

Подключение было потеряно , потому что к удаленному компьютеру подключился другой пользователь.

Я знаю точно что к нему подключиться никто не может. Физически подойти и сесть за комп тоже никто не может. Помогает перезагрузка ПК. Почему такое происходит ?? Где искать логи remote desktop соединений?

![]()

Участник

Смотрю журнал проблемного пользователя - Безопасность

Вижу event id 4625

Код входа: 0x3E7

Но как я поняла это антивирусник или агент администрирования касперского

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xC000006D

Подсостояние: 0xC000006A

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x1260

Имя процесса вызывающей стороны: C:\Program Files (x86)\Kaspersky Lab\Kaspersky Endpoint Security for Windows\avpsus.exe

Не удается найти описание для идентификатора события 0 из источника igfxCUIService2.0.0.0. Вызывающий данное событие компонент не установлен на этом локальном компьютере или поврежден. Установите или восстановите компонент на локальном компьютере.

Если событие возникло на другом компьютере, возможно, потребуется сохранить отображаемые сведения вместе с событием.

К событию были добавлены следующие сведения:

akbars

Случайный прохожий

Да но при чем тут RDP ?

Есть еще event id 10000 RestartManager

Запуск сеанса 2 - 2021-09-08T06:32:14.183987300Z.

Все равно не ясно что не так.

NanoSuit

Специалист

Я где то читал что RDP часто глючит в последних версиях Windows 10 или в некоторых случаях вообще не работает.

Посмотрите может в этом дело:

- Клиенту не удалось подключиться к серверу терминалов из-за ошибки системы безопасности. Убедитесь, что вы вошли в сеть, и повторите попытку подключения.

- Удаленный рабочий стол отключен. Из-за ошибки безопасности клиент не смог подключиться к удаленному компьютеру. Убедитесь в том, что вы вошли в сеть, и повторите попытку подключения к серверу.

Чтобы устранить эту проблему, можете включить политику Настроить интервал проверяемых на активность подключений в папке групповой политики, выбрав Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения. Если вы включите эту политику, нужно будет задать интервал проверки активности. Интервал проверки активности позволяет определить, как часто (в минутах) сервер проверяет состояние сеанса.

Эту проблему также можно устранить, изменив параметры аутентификации и настройки. Вы можете изменить их на уровне сервера или с помощью объектов групповой политики. Чтобы изменить параметры, выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Безопасность.

- Откройте на сервере узла сеансов Удаленных рабочих столов соответствующее средство настройки.

- В области Подключения щелкните правой кнопкой мыши имя подключения и выберите Свойства.

- В диалоговом окне Свойства для этого подключения на вкладке Общие в разделе Безопасность выберите метод защиты.

- Выберите нужное значение для параметра Уровень шифрования. Можно выбрать значение Низкий уровень, Совместимый с клиентом, Высокий уровень или FIPS-совместимый.

Поищите еще события в других журналах

Microsoft-Windows-Remote-Desktop-Management-Service

Microsoft-Windows-RemoteApp and Desktop Connections

Microsoft-Windows-RemoteDesktopServices-RemoteFX

Microsoft-Windows-RemoteDesktopServices-SessionServices

Microsoft-Windows-TerminalServices-RDPClient

Microsoft-Windows-TerminalServices

Устранение неполадок с подключениями к Удаленному рабочему столу

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол).

Проверка состояния протокола RDP на удаленном компьютере

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

- Сначала откройте меню Пуск и выберите Выполнить. В появившемся текстовом поле введите regedt32.

- В редакторе реестра нажмите Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: "Компьютер" введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

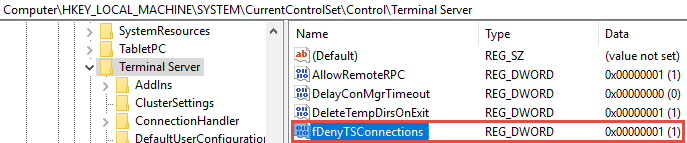

- Перейдите к HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server и HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

- Если раздел fDenyTSConnections имеет значение 0, значит протокол RDP включен.

- Если раздел fDenyTSConnections имеет значение 1, значит протокол RDP отключен.

- Чтобы включить протокол RDP, для fDenyTSConnections замените значение 1 на 0.

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

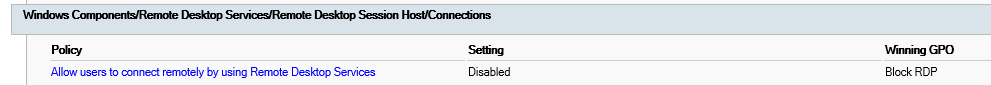

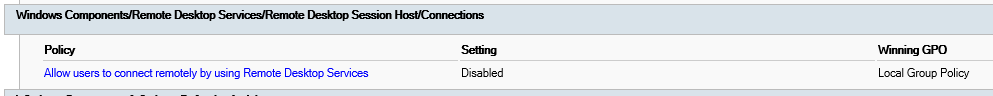

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

В файле (gpresult-.html), который создается после выполнения этой команды, используется такой же формат данных, как в версии файла для локального компьютера (gpresult.html).

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

- В GPE укажите определенный уровень для объекта групповой политики (локальный или доменный) и выберите Конфигурация компьютера>Административные шаблоны>Компоненты Windows>Службы удаленных рабочих столов>Узел сеансов удаленных рабочих столов>Подключения>Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

- Задайте для политики значение Включена или Не задана.

- На затронутых компьютерах откройте окно командной строки с правами администратора и выполните команду gpupdate /force.

- В GPM перейдите к подразделению, в котором блокирующая политика применяется к соответствующим компьютерам, и удалите эту политику.

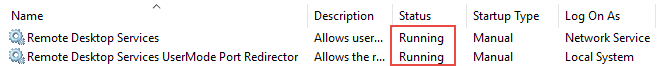

Проверка состояния служб RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы:

- службы удаленных рабочих столов (TermService);

- перенаправитель портов пользовательского режима служб удаленного рабочего стола (UmRdpService).

Для локального или удаленного управления службами можно использовать оснастку MMC. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell).

На любом компьютере запустите одну или обе службы, если они запущены.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически.

Проверка состояния прослушивателя протокола RDP

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

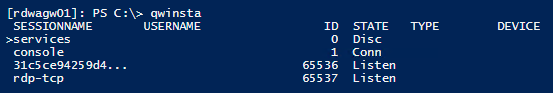

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

- Войдите на компьютер с той же версией операционной системы, что и у затронутого компьютера, и получите доступ к реестру компьютера (например, с помощью редактора реестра).

- Перейдите к следующей записи реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp - Экспортируйте запись в REG-файл. Например, в редакторе реестра щелкните запись правой кнопкой мыши, выберите пункт Экспортировать, а затем введите имя файла для экспортируемых параметров.

- Скопируйте экспортированный REG-файл на затронутый компьютер.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Здесь — имя экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

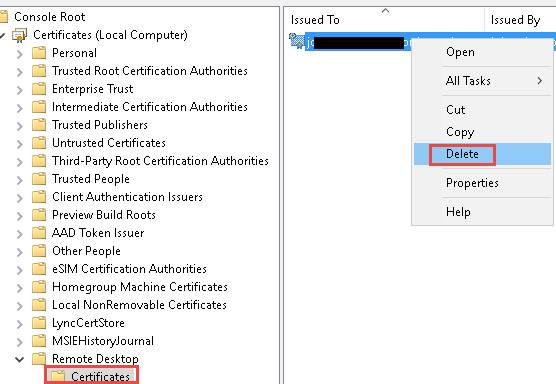

Проверка состояния самозаверяющего сертификата протокола RDP

- Если подключиться так и не удалось, откройте оснастку MMC "Сертификаты". Когда будет предложено выбрать хранилище сертификатов для управления, выберите Учетная запись компьютера и затронутый компьютер.

- В папке Сертификаты в разделе Удаленный рабочий стол удалите самозаверяющий сертификат протокола RDP.

- На затронутом компьютере выполните следующие действия, чтобы перезапустить службу удаленных рабочих столов.

- Обновите оснастку диспетчера сертификатов.

- Если самозаверяющий сертификат протокола RDP не был создан повторно, проверьте разрешения для папки MachineKeys.

Проверка разрешений для папки MachineKeys

- На затронутом компьютере откройте проводник и перейдите к папке C:\ProgramData\Microsoft\Crypto\RSA\.

- Щелкните правой кнопкой мыши папку MachineKeys, а затем выберите Свойства, Безопасность и Дополнительно.

- Убедитесь, что настроены следующие разрешения:

- Builtin\Administrators: полный контроль

- Все: чтение и запись.

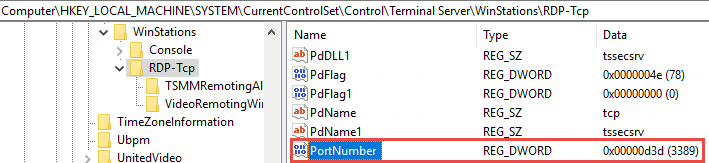

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

- Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле.

- Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: "Компьютер" введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

- Откройте реестр и перейдите в подраздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\ .

- Если PortNumber имеет значение, отличное от 3389, укажите значение 3389.

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

Проверка того, что другое приложение не пытается использовать тот же порт

Откройте окно PowerShell. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName .

Введите следующую команду:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце "Идентификатор процесса".

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

- В настройках такого приложения или службы укажите другой порт (рекомендуется).

- Удалите другое приложение или службу.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется).

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

Проверьте выходные данные команды psping на наличие таких результатов:

- Connecting to (Подключение к ): удаленный компьютер доступен.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен.

- (100% loss) (100 % потерь): не удалось выполнить подключение.

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

Подключение было потеряно, потому что к удаленному компьютеру подключился другой пользователь

И вот вас выкинуло через 30 секунд бездействия, после чего вы получили уведомление:

Подключение к удаленному рабочему столу

Сеанс подключения к удаленному рабочему столу завершен.

Подключение было потеряно, потому что к удаленному компьютеру подключился другой пользователь. Повторите попытку подключения либо обратитесь за помощью к администратору сети или в службу технической поддержки.

Может показаться, что данная проблема появилась ни с того ни с сего, но на самом деле все связано с обновлениями Windows на сервере (компьютере, к которому подключаются удаленно). Часто обновления Windows 10 сбрасывают многие настройки на состояние по умолчанию, что и приводит к различным ошибкам, которых раньше не было. Чтобы в будущем одна и таже проблема не возникала снова, необходимо отключить обновления Windows 10.

Проблема может быть также у тех, кто впервые открыл доступ к компьютеру, так как в настройках Windows по умолчанию заданы параметры для совершения лишь одиночного сеанса.

Отключаем «Ограничить всех пользователей одиночными сеансами»

«Подключение было потеряно, потому что к удаленному компьютеру подключился другой пользователь» — эта фраза дает понять, что к удаленному рабочему столу одновременно может быть подключен лишь один пользователь.

Проблема связана с настройками компьютера, к которому удаленно подключаются, а именно в его настройках редактора групповой политики. Необходимо отключить функцию «Ограничить всех пользователей одиночными (единственными) сеансами».

Вызываем панель «Выполнить» с помощью комбинации клавиш Win + R , вводим «gpedit.msc» и жмем Enter или мышкой ОК .

Откроется «Редактор локальной групповой политики». Чтобы была поддержка множественных сеансов одной учетной записи, необходимо пройти путь Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Службы удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Подключения. Тут нужно открыть параметр «Ограничить пользователей службы удаленных рабочих столов одним сеансом служб удаленных рабочих столов».

Выставляем отметку на «Отключить» и сохраняем настройки нажав ОК .

Если в будущем по каким-либо причинам вам потребуется ограничить подключение к удаленному рабочему столу одиночным сеансом, то проделайте тот же путь, но отметив в конце «Выбрать».

Лучшее "Спасибо" - ваш репост

Вячеслав. Специалист по ремонту ноутбуков и компьютеров, настройке сетей и оргтехники, установке программного обеспечения и его наладке. Опыт работы в профессиональной сфере 9 лет.

Вам также может понравиться

Как узнать IP адрес роутера

Отличия VPS и VDS

Для чего используют облачные серверы

Добавить комментарий Отменить ответ

Ваш адрес email не будет опубликован. Обязательные поля помечены *

Читайте также: