Политика чистого стола это

Обновлено: 03.05.2024

a) уязвимая или критическая деловая информация, например, на бумаге или на электронном носителе, должна быть заперта (в идеале, в сейфе, в шкафу или в других формах надежной мебели), если она не требуется, особенно когда все ушли из офиса;

b) компьютеры и терминалы должны быть оставлены в состоянии выполненного выхода из системы или с запирающим механизмом экрана или клавиатуры, управляемым паролем, маркером или подобным механизмом аутентификации пользователя, когда они находятся без присмотра, и должны быть защищены блокировкой клавиатуры, паролями или другими средствами управления, когда не используются;

c) пункты работы с входящей и исходящей почтой и факсы без присмотра должны быть защищены;

d) неразрешенное использование фотокопировальных устройств и другой техники воспроизведения (например, сканеры, цифровые камеры), должно предотвращаться;

e) документы, содержащие важную или секретную информацию, должны удаляться с принтеров немедленно.

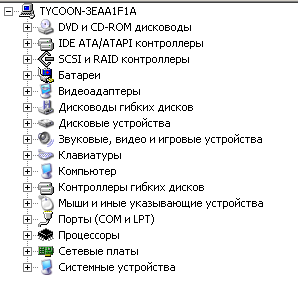

Управление доступом в сеть

Доступ как к внутренним, так и к внешним сетевым услугам должен управляться:

соответствующие интерфейсы между сетью организации и другими сетями;

применение соответствующих механизмов аутентификации пользователей и оборудования;

управление доступом пользователей к информационным услугам.

Политика в отношении использования сетевых услуг

Пользователям должен быть предоставлен доступом только к разрешенным им услугам.

Политика должна описывать:

· сети и сетевые услуги, к которым разрешен доступ;

· процедуры выдачи разрешения на доступ;

· административные средства и процедуры для защиты доступа к сети;

· средства, используемые для доступа к сетям и сетевым услугам.

Аутентификация удаленных пользователей

Аутентификация удаленных пользователей может быть достигнута путем использования, например, методов, основанных на криптографии, аппаратных маркеров или протоколов с запросом и подтверждением. Можно использовать выделенные линии связи.

Аутентификация узлов сети криптографическими методами, например, основанными на машинных сертификатах может послужить в качестве альтернативного средства аутентификации групп удаленных пользователей, если они подключены к безопасному, совместно используемому компьютерному комплексу

Идентификация оборудования в сетях

Автоматическая идентификация оборудования должна быть рассмотрена как средство аутентификации подключений с конкретных мест и оборудования.

Идентификация оборудования может использоваться, если важно, чтобы подключение могло быть инициировано только с определенного места или оборудования.

Можно рассмотреть физическую защиту оборудования для того, чтобы поддержать защиту идентификатора оборудования.

Защита удаленных диагностических и конфигурационных портов

Физический и логический доступ к диагностическим и конфигурационным портам должен контролироваться и управляться.

Ненужные порты должны быть заблокированы или удалены

Разделение в сетях

Большие сети лучше разделять на отдельные логические домены, например, домены внутренней сети организации и домены внешней сети, каждый из которых защищен определенным периметром безопасности.

Специальные средства управления могут использоваться для разграничения во внутренней сети систем общего доступа, внутренних сетей и критических активов.

Средства для разделения

· Шлюз между 2мя доменами, настроенный на фильтрацию трафика между доменами и блокировку неразрешенного доступа в соответствии с политикой управления доступом (брандмауэр).

· VPN для групп пользователей

· Организация доменов управлением потоком данных в сети, используя возможности маршрутизации/коммутации, такие как список контроля доступа.

Механическое удерживание земляных масс: Механическое удерживание земляных масс на склоне обеспечивают контрфорсными сооружениями различных конструкций.

Организация стока поверхностных вод: Наибольшее количество влаги на земном шаре испаряется с поверхности морей и океанов (88‰).

Поперечные профили набережных и береговой полосы: На городских территориях берегоукрепление проектируют с учетом технических и экономических требований, но особое значение придают эстетическим.

© cyberpedia.su 2017-2020 - Не является автором материалов. Исключительное право сохранено за автором текста.

Если вы не хотите, чтобы данный материал был у нас на сайте, перейдите по ссылке: Нарушение авторских прав. Мы поможем в написании вашей работы!

Физическая безопасность

- Никогда не оставляйте конфиденциальную информацию в конференц-залах или общих помещениях для встреч.

Когда вы покидаете общую зону собрания или конференц-зал, обязательно сотрите все белые доски перед тем, как уйти, и никогда не выбрасывайте конфиденциальную информацию в мусор в общих зонах встреч. Утилизируйте его в соответствии с политикой безопасности нашей организации. Всегда собирайте оставшиеся бумажные копии презентаций или графиков, чтобы они не попали в недружественные руки.

- Защитите свое рабочее место от угроз физической безопасности.

Будьте осторожны с различными методами физической безопасности, которые преступники используют изнутри при нападении на организации. Например, преступник может использовать просроченный пропуск, чтобы обмануть охранника или получить доступ к запертой комнате. В крупных организациях наглый преступник может попытаться слиться с толпой, возвращающейся с обеда, и получить несанкционированный доступ в здание. Это называется «опозданием». Убирайте документы, содержащие конфиденциальную информацию, когда вы покидаете рабочее место. Используйте политику «чистого стола», чтобы гарантировать, что ничего, что может причинить вред, если подвергнуть его воздействию, не осталось под открытым небом. Выходите из системы, когда делаете перерыв или уезжаете на день.

- Ни в коем случае не оставляйте распечатки конфиденциальных или конфиденциальных документов на рабочем месте. Заблокируйте эти данные, чтобы защитить их.

Когда вы покидаете свое рабочее место незащищенным и без присмотра, злоумышленник или злоумышленник может получить доступ к вашему столу и увидеть конфиденциальные документы, о которых вы оставили лежать. Чтобы сделать снимок документа, сделать его фотокопию или сразу украсть, требуется всего несколько секунд, что может поставить под угрозу безопасность организации. Используйте концепцию «чистого стола», не оставляя конфиденциальные документы открытыми на вашем столе. Запирайте свои конфиденциальные документы в картотеке или сейфе всякий раз, когда вы покидаете это место. Всегда следуйте политике контроля документов вашей организации для всех печатных материалов.

- Никогда не оставляйте конфиденциальные документы на принтере или факсимильном аппарате.

Печатные копии документов, которые не используются и больше не нужно хранить, следует при необходимости измельчить в соответствии с политикой хранения записей организации. Практикуйте концепцию «чистого стола» и никогда не оставляйте документы на столе без присмотра. Храните их в надежном запирающемся ящике стола картотеки.

- Заблокируйте ценную информацию, чтобы помешать злоумышленникам.

Когда вы находитесь вдали от рабочего места, заблокируйте конфиденциальную информацию на своем столе или в картотеке и используйте защищенную паролем хранитель экрана.

- Никогда не переносите конфиденциальную информацию в общие зоны встреч.

Общие зоны для встреч могут быть уязвимы для внутренних угроз. Не приносите конфиденциальную информацию в общие зоны для встреч, например в конференц-залы. Приносите только те данные, которые вам нужны для каждой встречи, чтобы снизить вероятность подверженности риску. После встречи соберите оставленные документы для надлежащей утилизации.

- Придерживайтесь политики чистого стола.

Чем больше у вас вещей на столе, тем больше вероятность того, что у вас есть важные или конфиденциальные данные, которые не хранятся должным образом. Убедитесь, что ваш стол убирается в конце каждого дня, чтобы обеспечить безопасность конфиденциальных документов.

- Если вы думаете, что за вами следят, немедленно обратитесь за помощью.

Преступники могут довольно долго преследовать предполагаемую жертву, прежде чем нанести удар. Если вы чувствуете, что за вами следят, вам следует войти в первое открытое общественное заведение, которое вы пройдете. Если темно, держитесь как можно ближе к свету, пока не войдете. Сообщите сотруднику, менеджеру или владельцу заведения, что за вами следят, и попросите их позвонить в местные органы власти. После этого полиция сможет определить, представлял ли человек, преследующий вас, угрозу. Не уходите, пока не убедитесь, что вы в безопасности. Если вас остановила полицейская машина без опознавательных знаков, попросите представиться и показать удостоверение, прежде чем открывать окно или дверь.

- Храните компьютеры и устройства в безопасных местах, чтобы не повредить их погодными условиями и влагой.

Убедитесь, что ваш домашний компьютер находится в прохладной и сухой части дома. В идеале ваш компьютер должен быть приподнят над полом, чтобы избежать скопления пыли и грязи внутри него.

- Зоны, для доступа к которым требуется значок или ключ-карта, ограничены. Всегда надежно закрывайте за собой дверь.

Любая область, для доступа к которой требуется уровень допуска, например значок или ключ-карта, должна быть защищена от вторжения. Вы всегда должны быть уверены, что надежно закрываете за собой дверь, даже если вы собираетесь входить и выходить быстро. За то время, пока вы входите и выходите, кто-то другой может сделать то же самое.

- Не открывайте окна и не подпирайте открытые внешние двери без специального разрешения.

Оставление дверей или окон открытыми может дать злоумышленникам доступ к ценным физическим и информационным активам и может создать угрозу безопасности сотрудников. Закройте и заприте открытые двери и окна, затем сообщите подробности руководству или отделу безопасности.

- Не говорите о конфиденциальной информации публично.

Когда вы находитесь на публике и говорите по мобильному телефону, вас может подслушивать любой. Не обсуждайте конфиденциальную информацию, например информацию о рабочем месте или информацию, позволяющую установить личность, пока вы находитесь на публике. Кто-то может собрать от вас достаточно информации, чтобы войти в одну из ваших учетных записей или даже украсть вашу личность.

- Избегайте размещения дорогих предметов, например компьютеров, в поле зрения окон.

Наличие ценных предметов рядом с окнами облегчает вору их быстрый захват и может сделать вас мишенью. Все окна, выходящие на улицу, должны быть закрыты жалюзи или шторами, а ценные вещи не должны приближаться к этим окнам. Убедитесь, что ваши окна всегда закрыты и заперты, когда вас нет рядом.

- Не сообщайте деликатную или конфиденциальную информацию по телефону публично.

Если вам нужно сообщить кому-либо по телефону какую-либо конфиденциальную или конфиденциальную информацию, сначала убедитесь, что вас не могут подслушать. Никогда не обсуждайте конфиденциальные данные организации или личную конфиденциальную информацию в общественных местах.

- Знайте, где поблизости находятся огнетушители, и умейте ими пользоваться.

При обнаружении пожара сначала включите сигнал тревоги, чтобы уведомить руководство и персонал о риске для безопасности и начать процедуры эвакуации. Если это безопасно, воспользуйтесь огнетушителем, следуя предписанным процедурам, чтобы попытаться потушить огонь.

- Используйте свой компьютер, полагая, что все могут видеть, что вы делаете. Возможно, вас проверит на предмет приемлемого использования оборудования.

Большинству из нас знакома идея о том, что файлы cookie помогают идентифицировать нас рекламодателям и владельцам веб-сайтов при посещении веб-сайтов. Однако тип вашего компьютера, модель, операционная система и даже версия используемого вами веб-браузера также известны каждому посещаемому вами сайту. Эти объединенные данные приводят к другому методу идентификации вас и типов информации, к которой вы получаете доступ. Посещайте только те веб-сайты, в которых у вас есть законная потребность, когда вы выполняете работу для своей организации.

- Никогда не устанавливайте собственный Wi-Fi роутер на рабочем месте.

Хотя персональный маршрутизатор Wi-Fi может показаться удобным, он может представлять серьезную угрозу безопасности в бизнес-среде. Вместо того, чтобы пытаться установить собственный персональный маршрутизатор Wi-Fi, спросите в службе поддержки, нужен ли вам доступ к Wi-Fi. Организации проектируют и настраивают свою беспроводную среду в соответствии с конкретными бизнес-потребностями и придерживаются политики безопасности.

Принцип чистого стола – психологический аспект!

Принцип чистого стола – интересный принцип, применяемый в офисе ASKLEPIY Group и большинстве офисов зарубежных компаний.

В чем же заключается смысл этого принципа с таким странным названием? Он максимально прост и гениален. Политика чистого стола пропагандирует одно единственное правило: по окончании рабочего дня, перед уходом, нужно убрать все с вашего рабочего места, а именно со стола (или другой поверхности). На нем ничего не должно лежать, все должно быть убрано на место или унесено с собой. Звучит совсем не сложно.

Зачем же нужен этот принцип, и кому следует его применять? Применять стоит всем, кто хочет быть организованным, сфокусированным и продуктивным – кем бы вы не работали или где бы не учились, это правило жизненно необходимо всем, особенно тем, кто связан, непосредственно, с корпоративной средой. Зачем? Давайте разберемся.

Учащиеся школ и университетов привыкли оставлять после себя чистый стол или парту, ведь это логично – все вещи вы принесли с собой, и вам они понадобятся и в других местах. А вот люди с постоянным местом работы (я имею в виду территориально), имеющие свой кабинет или просто рабочий стол, уже не обременены необходимостью переносить все вещи, необходимые им для работы. Поэтому в офисах и кабинетах часто, почти всегда, можно обнаружить заваленный кипами бумаг и других «нужных вещей». Все эти стопки ждут своего часа, ждут пока их просмотрят, рассортируют, подпишут и т.д.

Захламленное рабочее пространство негативно влияет на состояние человека, который там работает. Горы бумаг давят своей громадой, совершенно отбивая желание за них приниматься, да еще и пыль собирают. Когда вы приходите на работу, ваш энтузиазм и запас энергии еще на высоком уровне, а заваленное «делами» рабочее место заставляет их упасть до уровня конца рабочего дня. И с таким настроением вам еще нужно работать весь день! Применяя простое правило чистого стола, вы будете приходить на работу и видеть чистый стол, не загруженный тянущимися и откладываемыми делами. Вам захочется работать. Подтверждено личным опытом. Кстати, захламленное рабочее место является одной из причин прокрастинации. А также, постоянно расчищая место на столе хотя бы для ежедневника, вы тратите драгоценные рабочие часы, которые могли бы потратить на выполнение важных, ключевых заданий. Ведь в начале рабочего дня мы максимально продуктивны, наш мозг работает наиболее активно и способен решать важные задачи.

Уберите со своего стола все один раз, а затем просто поддерживайте чистоту, убирая со стола все в конце рабочего дня. «Порядок на столе – порядок в голове» . Заучите это правило!

В чем же еще плюсы применения этого принципа? В улучшении концентрации внимания. Посудите сами, ведь когда на вашем столе нет ничего, кроме ноутбука, ручки и ежедневника (или нескольких других предметов, необходимых вам для работы), то вам попросту не на что отвлекаться. Никаких календариков, стаканчиков с карандашами и других отвлекающих предметов, которые вам в данным момент не нужны. Все, что вам может понадобиться позже, вы достанете позже. Это займет секунду, но этот предмет не сможет отвлечь вас от работы в данную минуту.

Когда вы работаете за чистым, освобожденным от ненужного и давящего, рабочим местом в ваш освобожденный разум приходят новые идеи. Вы свободны и не прикованы к месту. Вы с легкостью можете собрать необходимые предметы и переместиться в другое место. Мобильность и свобода – вот что дает вам политика чистого стола. Поэтому и творческим людям, которые особенно трудно примиряются с необходимостью поддерживать порядок, ее применение будет крайне полезно. Неужели нельзя покончить с «творческим беспорядком» ради более продуктивной работы (ведь творчество – это тоже работа) и прихода новых идей? Поверьте, оно того стоит.

Как же приучить себя к политике чистого стола. Максимально просто: возьмите себе за правило, что вы не сможете покинуть стены офиса, пока ваш стол не будет идеально чист. То же самое применимо и в домашних условиях: вы не отправитесь спать, пока ваш рабочий стол/обеденный стол/кухонная столешница – любая (а можно и все) поверхность в доме не будет освобождена от вещей. Вы на следующее же утро, после такой вечерней микро-уборки, заметите, как чисто стало у вас в доме, в голове и на душе 🙂

Безопасность электронного банкинга для организаций

Известно, что в настоящее время уже во всех компаниях существует электронный платежный документооборот. Это означает, что, как минимум, в каждой организации есть бухгалтерия, а значит бухгалтер, банк и платежи, а также обязательные отчисления, например в пенсионный фонд, фонд социального страхования, что также значит бухгалтер, государственные организации и передача информации. В каждой организации, если конечно в ней присутствует грамотное руководство, должны оценивать риски, возникающие при передаче платежной информации через Интернет.

Как же оценить эти риски? Как известно, стандартными методами являются следующие манипуляции с рисками. Риск можно не принять (отказ от риска), принять, уменьшить и принять или «перекинуть» на кого-то. Поясню это на простых примерах.

• Отказ от риска – руководство считает, что никакого риска не существует и поэтому даже не собирается думать, что для безопасности транзакций следует или не следует что-нибудь делать.

• Принять риск – руководство понимает, что при таком электронном платежеобороте, в принципе, возможны какие-нибудь «накладки» (мошенничества, ошибки персонала, ошибки банка), но т.к. все уже используют эти современные технологии, а также, наверняка, Банк - заведение серьезное и у него точно всё в порядке, следовательно делать ничего не будет.

• Уменьшить и принять риск – руководство понимает, что любое электронное взаимодействие, а особенно связанное с деньгами, обязательно является рискованным мероприятием, поэтому обязательно нужно попытаться максимально обезопасить себя от возможных последствий, то есть принять какие-то меры, которые уменьшат для приемлемого уровня подобные риски.

• «Перекинуть» риск – руководство полагает, что все эти технологии придумал Банк, Банк же и навязывает использовать их, поэтому пусть он или кто-нибудь другой отвечает за подобные риски. В общем случае этот метод подразумевает заключение договора со страховой, аутсорсинговой или какой-нибудь другой компанией или напрямую с Банком, однако на практике именно в этом конкретном случае «перекинуть» на кого-то будет весьма и весьма не просто.

В этой статье я буду говорить о самом рациональном, с точки зрения здравомыслящего управленца, методе, который означает уменьшить до приемлемого уровня и принять риск.

Это означает, что нужно всесторонне рассмотреть технологии передачи и обработки финансовой информации в условиях конкретной организации. Стандартными направлениями работ будут являться:

Организационная безопасность будет переплетаться на всех уровнях, поэтому я постоянно буду ссылаться на меры организационного характера.

Физическая безопасность означает разработка конкретных мероприятий, направленных против каких-либо прямых действий или манипуляций, как с техникой, так и с персоналом. Перейдем к конкретике. Есть стандартная организация, в ней есть бухгалтер, который на своем ПК работает с бухгалтерской программой и передает через Интернет платежи. Прежде всего, напрашиваются такие меры: список людей, которым разрешен доступ в помещение (комнату, кабинет) должен быть строго определен. Это можно сделать, как раздав ключи, так и сделав систему с электронными картами доступа. Желательно, чтобы еще все, по крайней мере, входы были отражены в бумажном или электронном журналах регистрации. Крайне полезно такой способ доступа организовать во все помещения, а потом быстренько написать регламент, где будет сказано, что запись в журнале обязательна, и что ключ никому передавать нельзя, а если что, звонить туда-то. Цена вопроса заранее не известна, т.к. разброс цен на подобные карты доступа и всю инфраструктуру для них достаточно широк.

Следующей мерой напрашивается опечатка системного блока ПК бухгалтера. Это можно сделать, купив стандартные наклейки, выбор которых сейчас весьма широк.

Также под это дело можно опечатать все ПК в организации, благо в части затрат это отнимет сущие копейки. Заодно сделать журнал регистрации и простую инструкцию о том, что нужно эти наклейки регулярно проверять. Сдирать их можно будет только сотрудникам технической поддержки, ИТ администраторам и офицеру ИБ.

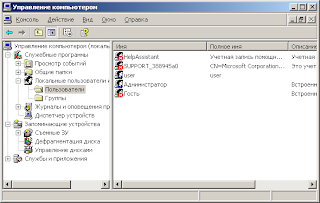

Следующей мерой нужно определить, кто будет иметь доступ к ПК, на котором собственно и проходят все финансовые платежи. Для этого пишется простой регламент, в котором говорится, что вот у данного ПК есть один сотрудник – бухгалтер, а всем остальным доступ на ПК запрещен. Исключение здесь будет составлять: тех. поддержка, администраторы и ИБ. Разумеется, будет правильным в регламенте прописать и другие критичные ПК или же просто все. Итого получается, что сотрудник санкционированно прошел в свое помещение, проверил, что его ПК скорее всего не разбирался, никто другой скорее всего за ним не работал, значит можно включать и работать. Поэтому переходим к техническим мерам.

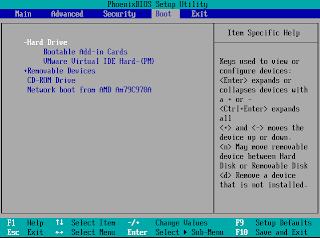

Итак, включаем ПК. Что мы видим? Черный экран, далее, скорее всего, Windows, и далее окно приветствия с требованием ввести пароль. На каждый шаг нужно обратить внимание. В каждом ПК есть некая программа BIOS, которая содержит самые разные настройки ПК, в том числе определяет последовательность его загрузки. Очень правильным будет сразу в него зайти и установить единственный вариант загрузки с основного диска. Это нужно для того, чтобы никто не мог загрузить операционную систему, например с компакт диска или флешки.

И для того, чтобы никто не смог поменять сделанные изменения разумно установить пароль для входа в BIOS.

Следует ли говорить, что эти операции полезно провести на всех ПК, а также написать в очередных правилах, что это сделано для безопасности.

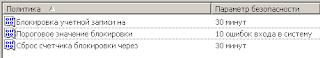

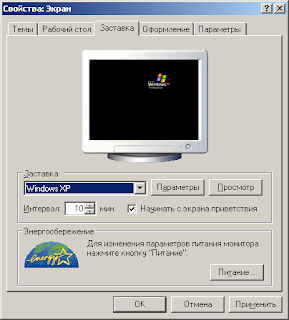

Двигаемся дальше. Загружаемся, вводим имя, пароль и оказываемся в операционной системе. Следующая мысль в том, что имя пользователя должно быть уникальным, то есть не должно повторяться в пределах организации. Пароль должен быть сложным, чтобы его никто не смог угадать. Стандартными правилами к стойкости паролей является его длина – не менее 8 символов, сложность – означает обязательность использовать в пароле больших, малых букв, цифр и разных символов. Все это существенно затруднит угадывание пароля и даже его перебор. Развивая эту тему дальше видно, что пароль желательно регулярно менять. Общей практикой является смена пароля, например, раз в 3 месяца. Также желательно, чтобы был установлен какой-то интервал по минимальной частоте смены паролей. Это очевидно для того, чтобы пользователь при необходимой частоте смены пароля, через минуту не поменял его обратно. Плюс к этому требование по истории паролей. Это означает, что следующий пароль не должен повторять определенное число предыдущих значений. Ну и, наконец, требования к блокировкам учетных записей пользователя, чтобы было невозможно методом перебора угадать пароль. А вот за тем, чтобы тут же не появились на мониторах стикеры, с написанными на них сложными паролями должны следить ИБ и применяться орг. меры. Очень удобно, что весь подобный функционал является стандартным и есть в настройках любой операционной системы, его весьма просто задействовать в масштабах всей организации и желательно всё это мероприятие закрепить на бумаге в регламенте.

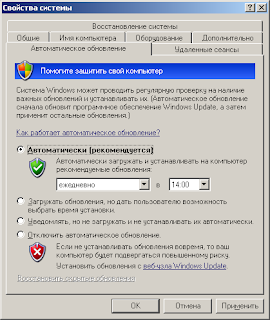

Следующим важным фактором является, собственно, операционная система. В настоящее время уже известно тысячи уязвимостей, которые Microsoft ежедневно пытается «заткнуть». Хорошо у них получается или плохо – отдельных разговор, однако штатные средства обновления весьма неплохие. Главный недостаток в том, что обновления идут лишь по линии Microsoft. Логичным утверждением будет пожелание иметь лицензионную версию ОС, чтобы иметь возможность беспрепятственно обновлять её и иметь гарантию, что эта функция не отключится в ближайшее завтра. Короче говоря, функция автоматического обновления должна быть и она должна работать. Это правило проецируем на все остальные ПК и сервера заодно тоже, что вообще-то является более важным. Фиксируем это в соответствующих правилах. Цена вопроса «всего ничего» - 4-5 тыс. при единичных покупках и существенно меньше, если покупать оптом. Или же 0 рублей и 0 копеек при использовании в качестве ОС Linux. Использование в офисе ОС Linux – это отдельная история, и она уже почти имеет практическое решение.

С точки зрения невозможности проникновения в операционную систему крайне важно пользователю работать без административных полномочий, ограничиваясь лишь обычными правами. Это легко достигается силами ИТ администраторов, благо большинство коммерческих программ способны корректно работать при отсутствии административных полномочий.

Идем дальше. На операционной системе не должно быть никакого лишнего, т.е. неиспользуемого ненужного программного обеспечения. Во-первых этим шагом мы уменьшаем фронт возможной атаки, а во-вторых увеличиваем стабильность и надежность работы ОС. Это также делается элементарно. Стоит ли говорить, что эти меры полезны и всем остальным ПК и серверам тоже.

Антивирусное средство. Куда же без него. В настоящее время существует целая индустрия, исследующая и разрабатывающая средства защиты от вирусов и схожих с ними программ. На рынке представлено большое количество как коммерческих, так и условно бесплатных антивирусных средств. Ограничения бесплатных антивирусов, как правило, заключаются в запрещении их коммерческого использования. Есть небезосновательное мнение, что бесплатный антивирус - бесполезный продукт. С другой стороны коммерческий антивирус стоит недорого, около 1000 руб. в год, чтобы обращать на это серьезное внимание. Совсем недавно компания Microsoft выпустила на рынок свой бесплатный продукт под свою же платформу. Следует заметить, что, как и во многих других направлениях, корпорация Microsoft впереди многочисленных конкурентов и вывод на рынок бесплатного антивируса лишь подтверждает данное «правило». Другой пример свободного антивируса под различные платформы ClamAV.

Идем дальше. Порты и интерфейсы. По-хорошему, все неиспользуемые порты и интерфейсы нужно отключить если не в BIOS, то в настройках ОС. Под портами и интерфейсами обычно понимают дисковод, привод компакт дисков, USB, COM, LPT, и т. д.

Основная проблема тут может быть в том, что обычно Банки дают (передают, продают) криптографические ключи как раз на чем-то, имеющим интерфейс USB. Решение проблемы видится в установке специального ПО для разграничения доступа к портам и интерфейсам на уровне компьютера и пользователя. Есть очень распространенный продукт DeviceLock. Достоинство, DeviceLock это очень простой продукт и его сравнительно легко можно интегрировать практически в любую корпоративную сеть. Им можно отделить, казалось бы, однотипные с точки зрения типа порта флешки. Стоит ли говорить, что это решение будет полезным для всех сотрудников. Одновременно пишем соответствующий регламент по всем последним пунктам.

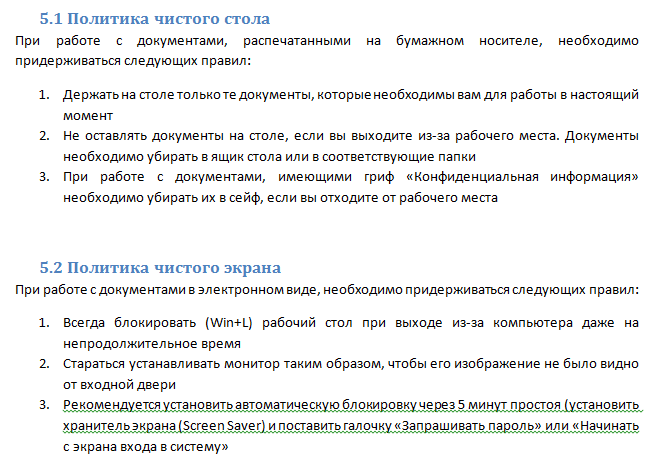

Следующая по полезности возможность это обеспечить пользователю выполнение политик чистого стола и чистого экрана. С чистым столом все понятно, это означает требование пользователю убирать все лишние бумажки, когда он уходит или отходит от своего рабочего места. Политика чистого экрана заключается в том, что пользователь должен блокировать свой ПК, когда от него отходит. Это можно делать вручную, нажимая комбинацию клавиш или сделать централизованно и автоматически, чтобы по истечению некоторого непродолжительного времени ПК блокировался. Разблокировка должна осуществляться по паролю пользователя.

Наконец-то добрались до цели. Программы Клиент-Банк. Их много разных, но несколько типовых. Практически все подобные программы позволяют определять пользователей, их пароли и пути, где находятся ключи подписи и шифрования. Соответственно в них должен быть прописан единственный пользователь – он же ваш бухгалтер, пароль желательно придумать сложный, в соответствии с приведенными выше рекомендациями. Стоит подумать и о правах доступа на папку, в которой находится установленный Клиент-Банк. В общем случае достаточно права на чтение для единственного пользователя и полный доступ для системы и администратора.

О местах, где обычно хранятся криптографические ключи, и где они должны храниться по уму остановимся подробнее. В общем случае ключи можно хранить либо в ПК, либо за его пределами. В ПК подразумевает хранение ключей на жестком диске и как вариант в реестре ОС. За пределами ПК подразумевает хранение ключей на любом внешнем носителе. Теперь обо всем по порядку:

• Файловая система. Создаем папку, определяем к ней доступ, на уровне атрибутов файловой системы, как правило, NTFS и кладем ключи. Вариант совершенно не безопасный.

• Реестр. Реестр – это некая база данных, а по сути всё тот же файл, к которому ОС предоставляет для себя и пользователей права доступа в зависимости от разделов. Недостатки точно такие же, как и в случае с файловой системой.

• Дискета. Раньше широко применялись, но известна их «способность» к выходу из строя в самый ответственный момент. По срокам хранения и надежности не выдерживает никакой критики. Вариант не подходящий.

• Компакт диск. Теоретически нет никаких проблем, однако на практике наблюдать такого не приходилось, т.к. не совсем удобно в эксплуатации, да и уже изобрели следующие, более защищенные способы хранения. Вывода о полезности компакт дисков не делаю.

• Флешка. Очень удобный способ хранения ключей. С надежностью тоже все в порядке. Права доступа можно разделять тем же DeviceLock. В настоящее время широко используется. Однако в части безопасности нет никакого отличия от дискеты и компакт диска.

• Токен. Для того чтобы существенно повысить уровень безопасности хранения криптографических ключей, была предложена идея, заключающаяся в том, что нужно, чтобы только операционная система могла обращаться к ключу. Для этого оперативно создали устройства, имеющие в своём составе интерфейс USB, процессор и защищенную память, в которой и находятся ключи. Безопасность токена достаточно высокая, однако уже появилось вредоносное программное обеспечение. Поэтому основной рекомендацией становится подключать токены лишь на время работы с Клиент-Банком.

• Защищенный токен. Основная мысль, по сравнению с обычным токеном, заключается в том, что криптографические ключи генерируются именно в нем, и ключ электронной подписи никогда не покидает токен, как было в случае с обычным токеном, когда на самом деле, закрытый ключ передавался в операционную систему для осуществления подписи. Из всех вышеперечисленных способов хранения криптографических ключей у защищенного токена безопасность самая высокая, почему я и рекомендую всем пользоваться ими. Разумеется, рекомендация подключать такой токен лишь на время работы с Клиент-Банком остается в силе. Справедливости ради замечу, что уже есть несколько случаев успешных атак и на эти виды токенов, поэтому сейчас ведутся активные разработки принципиально другой технологии электронного банкинга на стороне клиента. Стоимость вопроса 1000-1500 руб. за защищенный токен.

С точки зрения законодательства, при использовании подобных программ нужно подготовить несколько типовых документов. В некотором упрощении это будет:

• Регламент использования средств криптографической защиты информации. Ваша программа Клиент-Банк как раз и является таковой.

Примеры и рекомендации удобных инструкций

В продолжении своего поста решил написать, как лучше всего создавать инструкции для пользователей и администраторов.

Всем, кому интересно, прошу под хабракат.

Принцип Keep It Simple Stupid хорошо известен в программировании, но почему-то его редко используют для написания инструкций и руководящих документов, предпочитая растекаться мыслею по древу. В 70% ситуаций эта документация необходима только для того, что бы отмахаться от наших бодрых регуляторов, но при этом забывают, что с этой документацией придётся работать, причём не всегда технически подкованным и грамотным в области информационной безопасности людям.

Для начала напишу несколько правил, которые помогут создать рабочий и удобный документ:

1. Старайтесь разделять инструкцию для пользователей от инструкции для администраторов и офицеров безопасности. причём первые не должны содержать ссылок на вторые (они могут содержать отсылки друг к другу).

2. Делайте пошаговые инструкции, вида «взял и сделал». То есть инструкции должны описывать алгоритм действий того, на кого она направлена.

3. Каждый пункт описывайте, как отдельное действие с обязательным указанием ответственного и контактами, если они необходимы.

4. Для большей наглядности можете дополнительно нарисовать в инструкцию блок-схему действий. Это поможет пользователю наглядно понять и оценить действия, так же и вам доступно объяснить алгоритм при обучении.

5. Психологический момент — инструкция будет плохо выполняться и работать, если пользователям понятно и доступно не объяснят алгоритм на пальцах и примерах. Поэтому — НЕ ЗАБЫВАЙТЕ ПРО ОБУЧЕНИЕ!

Пример инструкции для пользователей

Ниже приведен пример инструкции по заведению аккаунта пользователя в корпоративной сети.

Clear screen/clear desk

Специфика российских организаций, работающих с советских времен и таких же умудренных опытом сотрудников такова, что у них, как правило, стол завален бумагами. Компьютер порой не выключается и не блокируется, даже когда уходят домой. Недавно лично видел, проходя поздно вечером мимо одного муниципального предприятия, как за открытыми жалюзи в закрытом на замок здании горел монитор с открытым на нём вордовским документом.

Пользователи порой не догадываются о возможных непреднамеренных утечках информации. Пускай она не конфиденциальна, возможно она только для внутреннего пользования. Но это даёт понимание, что в этой организации не заботятся о своей безопасности и могут так поступить с конфиденциалкой. А так же возможно там будет информация, ещё не отнесенная к закрытой, но уже существующая во внутреннем обороте организации.

Хорошим примером из лучших практик здесь является политики чистого стола и чистого экрана. Их можно описать так же, как я приводил пример ранее, но это будет выглядеть немного глупо, так как действия там простейшие. Лучше просто сделать набором правил:

На этом завершаю примеры и рекомендации. Серию подобных постов я продолжу, если будет интерес.

P.S. В посте приведены скрины реально внедренных и работающих инструкции и политик. Все совпадения с существующими организациями случайны. Все названия отделов и бюро изменены.

Читайте также: